OSINT: разведка на основе открытых источников

Однажды мы нашли анонимного автора негатива по цифровому следу. Он был уверен, что его аккаунт взломали, а администраторам сайта заплатили. Иначе как его можно было вычислить?

На деле никаких взломов не было. Да, аккаунт анонимный, но он привязан к электронной почте, которая мелькала на автомобильном форуме, оттуда следы привели к странице на «Авито». Анонимность раскрыта за 20 минут благодаря использованию OSINT – разведке на основе открытых источников (Open source intelligence).

Сегодня поговорим о возможностях OSINT, ее базовых методиках, как мы используем эти инструменты в работе и можно ли защититься от наблюдения.

Статья для тех, кто хочет узнать, зачем репутационному агентству заниматься легальной разведкой и почему все мы постоянно находимся под прицелом (и как перестать переживать из-за этого).

План статьи

Разведка на основе открытых источников: кратко

Нам кажется, что мы ведем себя в интернете достаточно осторожно, поэтому защищены. Однако это не так. Каждое действие оставляет цифровой след. Методики OSINT помогают легально собрать эти следы.

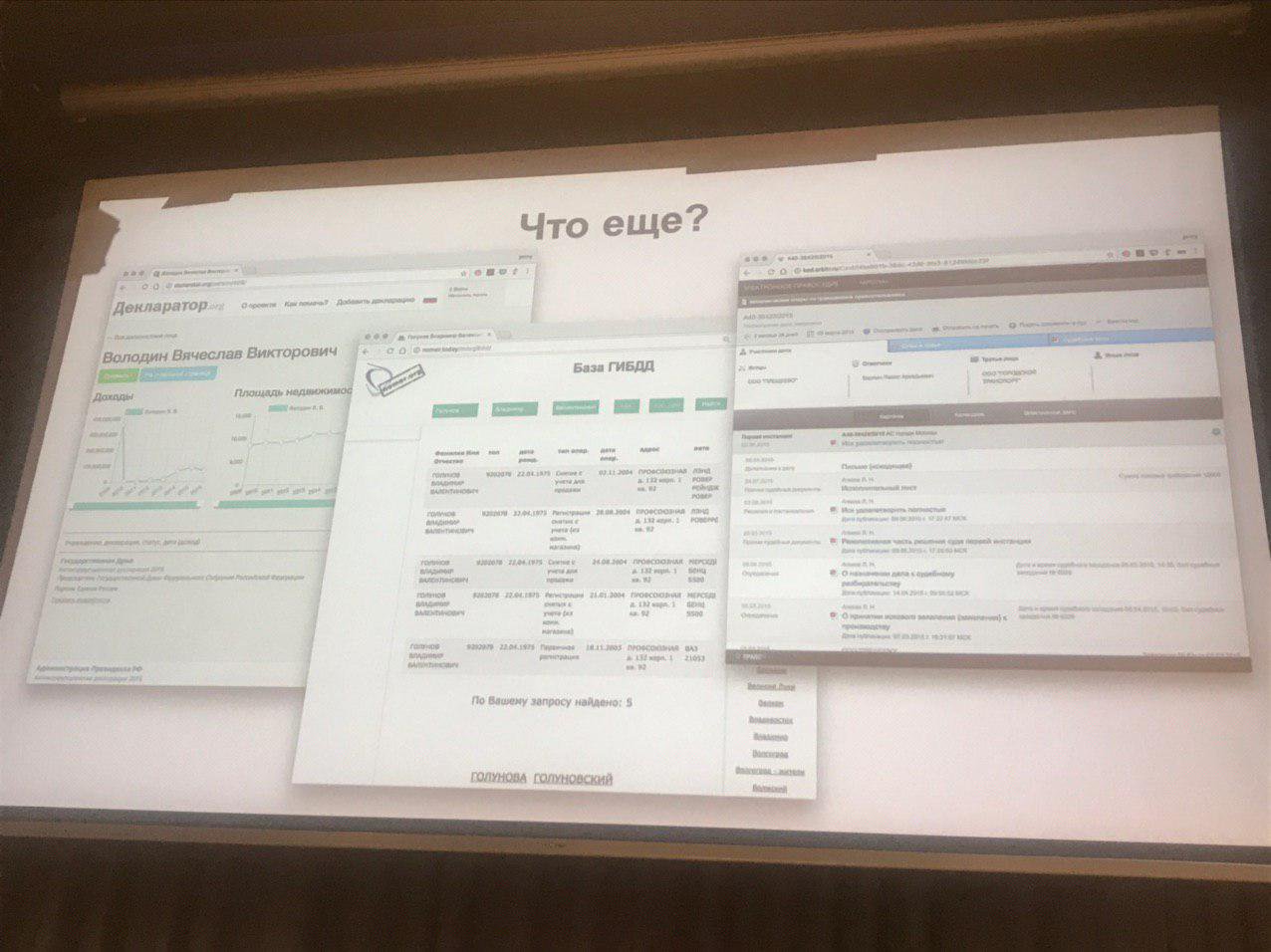

В конце 2019 года журналист Иван Голунов провел в Казани лекцию по методикам OSINT, которыми пользуется сам. По его мнению, в других государствах сбор информации проще поручить профильным специалистам. Однако в России много прозрачных информационных систем. Данные лежат по другую сторону монитора, нужно только их взять.

Разведкой OSINT называют сбор публично доступной информации для последующего анализа. Для нас совершенно естественно использовать методики OSINT в повседневной жизни.

Если мы хотим поехать на отдых у моря, то начнем сравнивать цены в отелях, читать отзывы, искать новости о районах города, местных методах обмана туристов и т. д. Все это сбор данных, необходимых для принятия решения.

Другая сторона OSINT – продвинутый поиск по базам данных с использованием специальных ботов, расширений и специальных команд для поисковиков. Так работают сотрудники спецслужб, корпоративная разведка или служба безопасности банка.

Решающим фактором будет квалификация специалиста. Новичок пропустит 90 % важных крупиц данных, но профессионал может зацепиться за необычный фон на фотографии или необычное время активности в соцсетях.

Здесь оговоримся. Иногда под OSINT подразумевают «серые» методы. Например, нужно найти информацию о человеке. Мы знаем, что в одной из слитых баз данных есть пароль от его почты (как и миллионов других людей). Можно воспользоваться неосторожностью человека и почитать его почту, но мы так не делаем и вам не советуем.

Конституция Российской Федерации

часть 4, статья 29

Каждый имеет право свободно искать, получать, передавать, производить и распространять информацию любым законным способом. Перечень сведений, составляющих государственную тайну, определяется федеральным законом.

Конституция считает, что OSINT – нормальная практика, пока она находится в белой зоне. Лучше не переступать эту черту. Также лучше остановиться, если у объекта поиска обнаружились друзья в органах госбезопасности. Вдруг это подпадает под госизмену?

Насколько силен OSINT

На инструментах OSINT базируется 90 % современных журналистских расследований. Эффективность методов напрямую зависит от навыков человека, применяющего их.

Мы можем увидеть плоды OSINT в журналистских расследованиях, например, изданий «Проект медиа» или «Беллингкэт». При этом в истории есть случай, когда открытые источники выдали важную часть ядерной программы СССР.

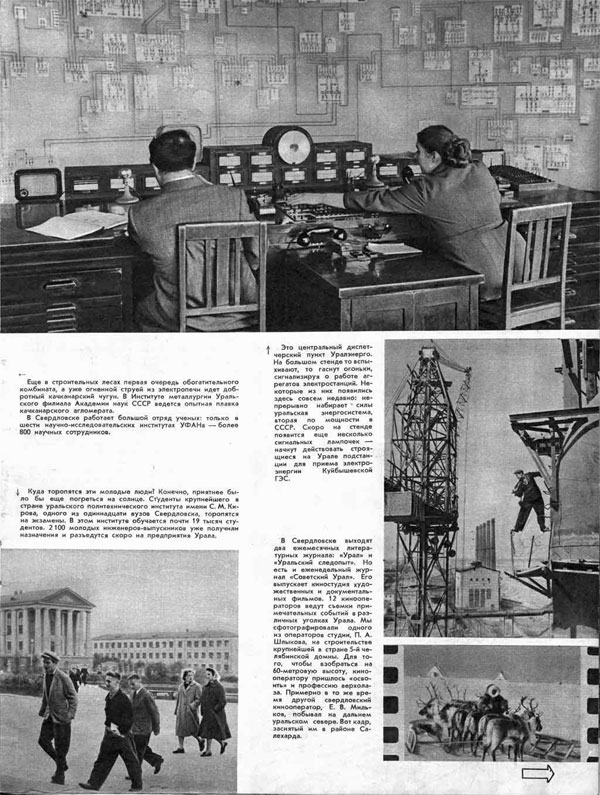

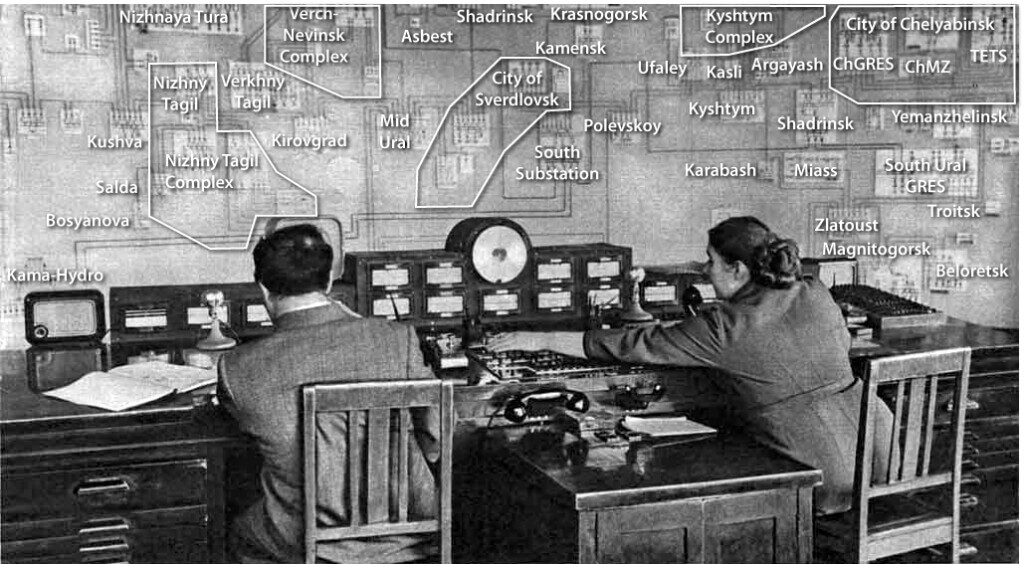

В конце 1950-х годов в ЦРУ узнали о схеме электрификации Урала и предприятий ядерной промышленности региона. Оперативникам не пришлось ездить в Советский Союз, высылать шпионов или пользоваться навыками Джеймса Бонда. Им удалось это сделать благодаря фотографии в журнале «Огонек».

Естественно, фотография прошла цензуру, но это не остановило сотрудников ЦРУ. Они изучали специализированные советские журналы вроде вестника «Электрические станции», открытые отчеты в прессе и даже выписали подарочную книгу, изданную к 40-летию Уральской энергосистемы. Разведчики собирали данные буквально по крупицам, но результат стоил того.

Чтобы получить засекреченные сведения, понадобилось меньше года. При этом 90 % времени специалисты использовали информацию из открытых источников. Да, они находились в другом государстве, но сути это не меняет. Оставшиеся 10 % – это разговор с членами делегаций, посещавших Уральский регион.

Как мы используем OSINT

Разведка по открытым источникам помогает анализировать заинтересованные стороны репутационного спора, чтобы предложить им лучшее и безопасное решение.

Логичный вопрос: зачем репутационному агентству применять инструменты OSINT? Ответ кроется в нашей методике легального удаления информации – ремувинге. Он действует на стыке переговоров, траблшутинга, психологии и юриспруденции. Чтобы выйти на диалог с заинтересованной стороной, нужно знать как можно больше. Здесь и помогает OSINT.

Руководитель отдела удаления Если мы хотим понять автора негатива, нужно углубляться в психологию, искать причины, побудившие его к написанию отзыва. Чем больше ты знаешь о нем, тем больше вариантов выстраивания диалога.Игорь Архипов

Наши клиенты не хотят обострения конфликта с автором контента и огласки, поэтому выбирают нас. Мы ценим доверие и предлагаем наиболее безопасные методы удаления. Здесь как в медицине: все отталкивается от принципа «не навреди».

Кейс

Скажем честно: большинство отзывов реально удалить, если позвонить автору и сказать: «Да, мы совершили ошибку. Да, мы были неправы. Извините». Конечно, это сработает, если компания действительно ошиблась. Если обман вшит в бизнес-модель, ремувинг принесет временный эффект.

Пример OSINT – находим анонима

Тарабарщина в никнейме может стать «хлебной крошкой», которая приведет эксперта к источнику информации.

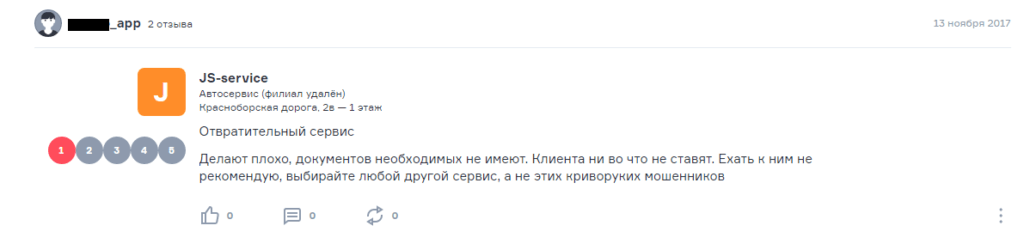

На Флампе оставили такой отзыв. Допустим, мы хотим узнать, что это за человек, связаться с ним и урегулировать вопрос. Аватарки нет, имя кажется бессмысленным, а в профиле нет дополнительной информации. Как мы его найдем?

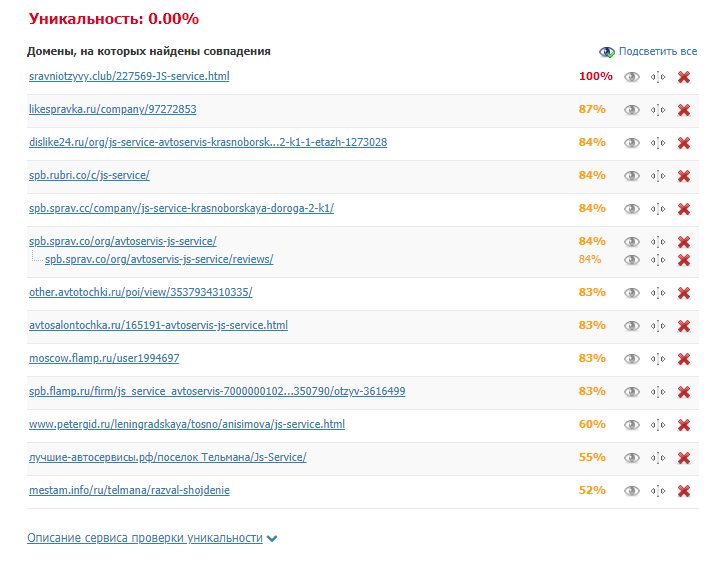

Для начала проверим содержание через сервис text.ru. Он поможет найти совпадения и их источники. Возможно, автор писал где-то еще.

Часто отзовики перетягивают к себе отзывы с более популярных сервисов. Однако это не всегда плод работы условного бота-копировальщика. Возможно, автор негатива решил написать где-то еще. Поэтому все эти ссылки лучше изучить.

В нашем случае зацепки на других порталах не нашлось, но ничего страшного. Попробуем найти никнейм автора – вдруг он использовал его где-то еще. Эта зацепка привела нас к сообщению на страницу фанатов игры про Симпсонов и на сайт дизайнера (по этическим соображениям показывать его не будем).

Теперь можно изучить человека, понять его интересы, возможную мотивацию. Какая информация нужна для успешного закрытия проекта? Желательно знать, в каком городе человек живет, в каком кругу общается, какую лексику использует, что пишет в других отзывах, в соцсетях.

Чем больше информации, тем лучше. В итоге мы составляем психологический портрет и делаем первый контакт. Одни предпочитают общаться по телефону, другие через email или соцсети, третьим нужна личная встреча. Главное – иметь на руках какую-нибудь зацепку. Она поможет разговорить человека и перевести его настрой в нейтральное русло или даже позитивное. Был случай, когда после диалога автор негатива стал адвокатом бренда.

Можно ли защититься от OSINT?

Придется уехать жить в землянке посреди Сибири, предварительно уничтожив паспорт, переписав квартиру и размагнитив все носители информации в доме. Но и это не поможет.

В современных условиях защититься от внешней оценки невозможно по определению. Есть шансы усложнить работу экспертам по OSINT, но для этого нужно не заводить соцсети, избегать привязки ИНН, минимизировать контакты с государственными институтами и т. д. Но тогда это трудно назвать полноценной жизнью.

CEO У меня все настройки приватности в приложениях выключены на все сто. Я ничего не скрываю, потому что понимаю, что это бесполезно. Мы живём в открытом мире, мир глобализирован. Чем чаще ты будешь вспоминать о том, что ты под прицелом, тем проще и спокойнее будет жить.

Это конфиденциально

Это конфиденциально